Cyber Securityへの対応は、組込み製品開発においても業界、市場を問わず急務な状況に差し掛かっています。

今回は、Cyber Securityの重要性や、その対処手段となる脅威分析などの活動について解説します。

|

目次 |

1. Cyber Securityが注目される理由

はじめに、なぜ今組込み製品開発でCyber Securityが注目されているのかという点から見てきましょう。その理由には、以下のようなものがあります。

- 高度に発達したシステムは常に悪意の対象

近年では様々な分野でIoTの導入が進み、サイバーフィジカルシステムなどを活用した開発が行われています。そのような高度なシステムは、常に悪意の対象となり得ます。 - 複雑かつ膨大なコード行数は脆弱性を増加させる

近年のソフトウェアコードは、特に車載関連のものにおいて複雑で行数が膨大となっており、その分脆弱性を増加させています。 - インターネット接続が増えるほど攻撃を受けやすい

コネクテッドの言葉も一般的になってきましたが、インターネット接続は車載をはじめ、産業や様々な分野で増えてきており、その分攻撃を受けやすい対象となってきています。

攻撃が成功すると、以下のような被害をもたらします。

・安全性の低下

・システムの停止

・データの損失

・プライバシーの流失

・製造メーカーの財政的損失

・製造メーカーの評判の損失

| 製造メーカー 損失の事例: 2015年7月、フィアット・クライスラー社はサイバーセキュリティの専門家によるジープ・チェロキーのOBD2コネクタ経由でのUconnectシステムのハッキング成功が公表されたことにより、脆弱性対策として140万台をリコールして車載ソフトを更新した。 |

このような被害を防ぐためにも、Cyber Security対応は非常に重要なものとして注目されています。

2. 車載用Cyber Security 規格 ISO/SAE 21434

このようにCyber Security対応への重要性が高まる中、車載開発においては、車載用のCyber Security 規格であるISO/SAE 21434の発行の動きが始まっています。

ISO/SAE 21434は車両のライフサイクル全体を通じてサイバーセキュリティ活動に関するプロセスを定義することを目的として、DIS版が2020年2月に発行され、FDIS版が2021年5月に発行されたばかりとなります。

そのため、特に車載業界でのCyber Security対応は待ったなしの状況となっています。

3. セキュリティ分析における用語と考え方

Cyber Security対応にはどのような活動が必要なのかを説明する前に、セキュリティ分析における用語と考え方を整理したいと思います。

下記の通り、金魚鉢と金魚に例えてご説明します。

まずは資産ですが、ここでは金魚の生命と想定します。

セキュリティ目標としては金魚鉢の完全性となり、金魚鉢が守られることにより、資産である金魚も守られます。

脆弱性は金魚鉢のもろさに該当します。金魚鉢がもろいと、資産は被害をこうむります。

また脅威としては金づちが該当し、叩かれることにより金魚鉢が壊れ資産に被害を与えます。それ以外にも、ポンプで水を抜くことも脅威になり得ると考えられます。

そこで、資産を守るために各種対策が必要になります。

金づちで金魚鉢を叩かれても壊れないようにする防弾ガラスを使うのも、立派な防御対策となります。

この金魚鉢が壊れないことが、資産も守るためのセキュリティ要件となります。

そして、これらのセキュリティ目標はすべての要素で「整合性」を確保する必要が出てきます。

4. Cyber Security対応に必要な活動

それでは、Cyber Security対応に必要な活動について順を追って説明していきます。

◇ 分析対象の資産の特定

まず、分析対象の資産を特定します。

ISO/SAE 21434では、「セキュリティプロパティのいずれかの損失が利害関係者の損害につながる場合、物または価値の単位が”資産”となる」と謳われています。先ほどの金魚の例で例えると、金魚を大切に育てることの嬉しさが奪われることにより大きな損害に繋がります。

資産の識別は、候補の資産が本当に資産かどうかを判断するプロセスとなります。

◇ 脅威分析

次に、脅威の特定です。脅威を発見する方法には、様々なものがあります。

・ブレーンストーミングを実施

・ユースケースを明らかにして間違った方法を発見する

・STRIDEを使用する

STRIDEとは下記の脅威の要素の頭文字を取った脅威分析手法の一つで、各要素から脅威を導き出すものです。

-Spoofing(なりすまし)

-Tampering(改ざん)

-Repudiation(否認)

-Information disclosure(情報の漏洩)

-Denial of service(サービス拒否)

-Escalation of privileges(特権昇格)

また、資産と制御/コンポーネントと攻撃対象は常に対立関係にあります。ここで、事前に脅威分析TARA(Threat Analysis and Risk Assessments)を使って脅威リスクを評価することの必要性が出てきます。

◇リスクの見積りおよび評価

次に行うリスクの見積もりおよび評価においても、様々な方法が用意されています。

一例として、BSI 200やコモンクライテリア、HEAVENSなどがあります。

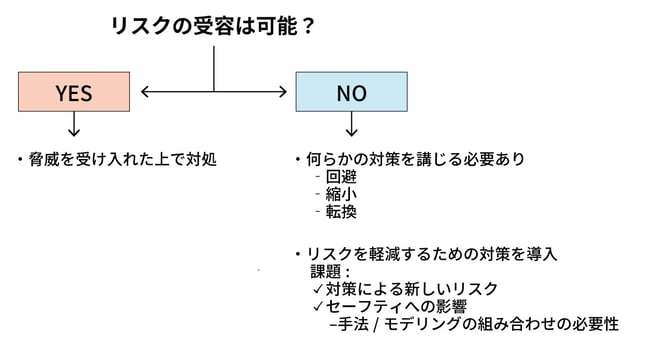

この活動では、リスク(脅威)の受容が受け入れ可能かどうかの判断が入ります。

受け入れ可能と判断した場合は、リスクを受け入れた上で対処します。受け入れ困難な場合は、リスクを回避したり、減らしたり、別物に置き換えるといった対策を講じる必要があります。

以上の活動が、Cyber Security対応には必要になります。

5. Cyber Security対応における脅威分析

Cyber Security対応において、前述した活動の中でも脅威分析はとても重要なポイントとなります。

特定の攻撃シナリオでは、単純なトリガー⇒原因⇒効果の連鎖では不十分なケースがあります。

そこで、より複雑な攻撃(組み合わせ攻撃)を依存ツリーで表現する必要が出てきます。それが、よく聞かれる「アタックツリー」です。

アタックツリーのメリットとしては、以下の点があります。

・既知の攻撃と攻撃シナリオを今後再利用できる

・結果の発生可能性レベルの伝番および脅威リスク評価の支援

ただし、アタックツリー作成には作業工数が増大することなどが課題として挙げられます。

6. 最後に

今回はCyber Securityの重要性と、対応に必要な活動について説明しました。

重要性は理解していても、どのように進めるべきかわからない、管理手法が定着しないなど、動きたいが動けないといった課題を持つ開発現場も少なくありません。

イーソルトリニティでは、Cyber Security対応を効率的に対応するためのツールとして「Ansys medini analyze」の販売およびエンジニアリングサービスを提供しています。

記事内でも触れた、脅威分析のアタックツリー作成にかかる多大な工数を削減することや、脅威分析表の作成が可能になります。Ansys medini analyzeを用いた機能安全/Cyber Securityのコンサルティングサービスも実施しており、セーフティとセキュリティをトータルでサポートします。

Cyber Security対応で課題をお持ちの方は、ぜひ一度イーソルトリニティまでお問い合わせください。

・お問い合わせはこちらから

・関連サービス 資料

マーケティング室 S.A